В настоящее время эффективность реализации большинства бизнес-процессов коммерческих и государственных организаций напрямую связана с безопасностью информации циркулирующей в организации и средств обрабатывающих ее. Для предотвращения ошибок и сбоев системы, работающей с информацией, необходимо проводить периодическую проверку системы на степень ее защищённости от различного рода угроз и соответствие выделенным требованиям и критериямбезопасности. Как правило, данная проверка осуществляется при проведении внутреннего или внешнего аудита информационной безопасности (ИБ) организации.

Аудит информационной безопасности (ИБ) — представляет собой оценку текущего состояния защищенности и безопасности информационных ресурсов и корпоративных систем организации, на соответствие стандартам и требованиям предъявляемых со стороны заказчика.

В настоящее время можно выделить следующие основные виды аудита информационной безопасности[2]:

- экспертный аудит безопасности, в процессе которого выявляются недостатки в системе мер защиты информации на основе имеющегося опыта экспертов, участвующих в процедуре обследования;

- активный аудит, включающий механизмы для проверки правильного выполнения существующей политики безопасности, слежения в реальном масштабе времени за отклонениями и выявление вторжения;

- оценка соответствия рекомендациям Международного стандарта ISO 17799, а также требованиям руководящих документов ФСТЭК;

- инструментальный анализ защищённости АС, направленный на выявление и устранение уязвимостей программно-аппаратного обеспечения системы;

- комплексный аудит, включающий в себя все вышеперечисленные формы проведения обследования.

Каждый из вышеперечисленных видов аудита может проводиться по отдельности или в комплексе в зависимости от тех задач, которые необходимо решить предприятию. В качестве объекта аудита может выступать как ИС компании в целом, так и её отдельные сегменты, в которых проводится обработка информации, подлежащей защите.

Проведение аудита ИБ основываетсяна использовании многочисленных рекомендаций, которые изложены в российских и международных стандартах ИБ. Одним из результатов проведения аудита в последнее время все чаще становится сертификат, удостоверяющий соответствие обследуемой ИС определенному признанному международному стандарту. Наличие такого сертификата позволяет организации получать конкурентные преимущества, связанные с большим доверием со стороны клиентов и партнеров. Поэтому наиболее подробно следует остановиться на виде аудита на основе стандарта.

Данный вид аудита использует такое понятие как профиль защиты. Профиль защиты (ПЗ) – это независимая от реализации совокупность требований безопасности для некоторой категории ИС, отвечающая специфическим запросам потребителя. Профиль защиты является «эталоном» для защиты ИС предприятия. Цель разработки и оценки профиля защиты – показать, что он является полным, непротиворечивым, технически правильным и поэтому пригоден для изложения конкретных требований к одному или нескольким типам ИС. [3]

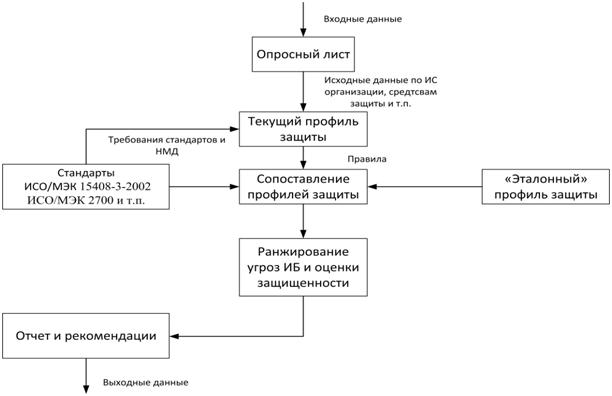

Таким образом, процесс аудита ИБ, основанный на профиле защиты можно представить в виде следующей схемы (см. рисунок 1).

Рисунок 1. Схема проведения аудита ИБ с использованием профиля защиты

В этом случае при аудите происходит проверка на соответствие текущего ПЗ «эталонному» ПЗ, и если текущий набор средств и состояния СЗИ не соответствуют, принимается решение о модификации либо СЗИ, либо модификации «эталонного» ПЗ, в случае его не актуальности.

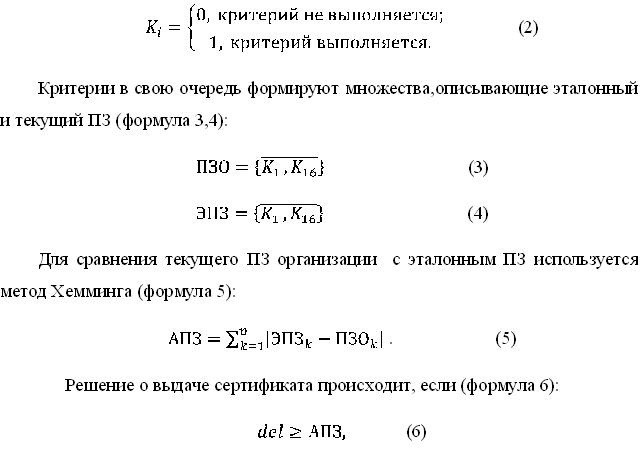

Процедуру проведения аудита ИБ на основе ПЗ можно представить в виде следующего кортежа (формула 1):

![]() (1)

(1)

где: – АПЗ – процедура проведения аудита ИБ на основе профиля защиты;ПЗО – множество индивидуальных требований заказчика;КО – критерии оценки в соответствии с ГОСТ/ИСО МЭК 15408-2002 «Общие критерии оценки безопасности информационных технологий»; ЭПЗ – эталонный профиль защиты;МР – множество рекомендаций.

В соответствии с ГОСТ/ИСО МЭК 15408-2002″Общие критерии оценки безопасности информационных технологий» были выделены следующие критерии представленные в таблице 1[4]:

Таблица 1.

Критерии для сравнения ПЗ.

| № | Критерий | Название критерия |

| 1 | Аудит безопасности | K1 |

| 2 | Неотказуемось в обмене данными между объектами оценки | K2 |

| 3 | Управление криптографической поддержкой | K3 |

| 4 | Политика управления доступом | K4 |

| 5 | Аутентификация и идентификация пользователей | K5 |

| 6 | Целостность хранимых данных | K6 |

| 7 | Защита конфиденциальных данных при передаче между функциями безопасности объекта оценки | K7 |

| 8 | Управление безопасностью и распределение ролей безопасности | K8 |

| 9 | Приватность | K9 |

| 10 | Защита функций безопасности | K10 |

| 11 | Безопасность при сбое | K11 |

| 12 | Самотестирование функций безопасности объекта оценки | K12 |

| 13 | Отказоустойчивость | K13 |

| 14 | Распределение ресурсов | K14 |

| 15 | Доступ к объекту оценки | K15 |

| 16 | Доверенный канал/маршрут между функциями безопасности объекта оценки | K16 |

Данные критерии являются качественными и принимают значения в соответствии с правилом описанным формулой 2:

где:– del– заданное минимальное отклонение.

Таким образом, алгоритм проведения аудита ИБ на основе ПЗ выглядит следующим образом:

- Определение ПЗ организации и наибольшего отклонения от эталонного ПЗ;

- Определение эталонного ПЗ;

- Сравнение эталонного ПЗ и ПЗ организации;

- Решение о выдаче сертификата соответствия и предоставление рекомендаций.

Список литературы:

- Аудит информационной безопасности [Электронный ресурс] /Научно – испытательный институт систем обеспечения комплексной безопасности – Режим доступа: https://www.niisokb.ru/services/information_security_audit/

- Виды аудита информационной безопасности [Электронный ресурс] / ISOru – Режим доступа: https://www.iso27000.ru/chitalnyi-zai/audit-informacionnoi-bezopasnosti/vidy-audita-informacionnoi-bezopasnosti

- Профили защиты, порядок их регистрации и сертификации во ФСТЭК России[Электронный ресурс] / ИНТУИТ – Режим доступа: https://www.intuit.ru/studies/courses/697/553/lecture/12453

- ГОСТ/ИСО МЭК 15408-2-2002.Общие критерии оценки безопасности информационных технологий. – Введ. 2002 – 04 – 04. – М: Изд-во стандартов, 2001. – 276с.[schema type=»book» name=»ФОРМАЛИЗАЦИЯ ПРОЦЕДУРЫ ПРОВЕДЕНИЯ АУДИТА ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ НА ОСНОВЕ ПРОФИЛЯ ЗАЩИТЫ» description=»В данной статье рассмотрена проблема проведения аудита информационной безопасности на предприятии на основе профиля защиты. Выделены этапы и особенности данного вида аудита. В результате исследования была предложена формализованная модель, описывающая процедуру проведения аудита информационной безопасности на основе профиля защиты.» author=»Датская Лариса Викторовна, Кожевникова Ирина Сергеевна, Ананьин Евгений Викторович» publisher=»БАСАРАНОВИЧ ЕКАТЕРИНА» pubdate=»2017-03-12″ edition=»ЕВРАЗИЙСКИЙ СОЮЗ УЧЕНЫХ_30.05.2015_05(14)» ebook=»yes» ]