В данной статье рассмотрен один из наиболее распространенных алгоритмов проверки подлинности субъектов информационного взаимодействия – Kerberos. Произведена сравнительная оценка данного алгоритма с другими алгоритмами, проанализированы значения, которые могут принимать критерии, а так же сформирован вектор критериев, на основании которого оценивается качество алгоритма Kerberos.

В настоящее время деловая переписка, финансовые транзакции и обмен правительственными документами все чаще осуществляется с помощью открытых компьютерных систем связи, таких как Internet. Оперативный обмен данными используется при оплате счетов и налогов, в корпоративных сетях, при хранении и обработки секретных данных, безопасном обмене конфиденциальными документами и др.

Все это возможно, если обеспечена безопасность обмена данными через открытые сети. Для эффективного решения этой проблемы используются криптографические средства, обеспечивающие безопасность связи. Одним из таких средств является проверка подлинности субъектов информационного взаимодействия (аутентификация), который и был выбран для дальнейшего исследования.

Существует множество алгоритмов проверки подлинности субъектов, однако даже самые надежные криптографические средства имеют недостатки, которые могут привести к серьезным последствиям для безопасности данных, а также их безвозвратной утрате или нежелательной модификации. Поэтому актуальной является задача выбора наиболее рационального алгоритма аутентификации.

Таким образом, целью данной работы является выбор наиболее рационального алгоритма проверки подлинности субъектов информационного взаимодействия.

Для достижения поставленной цели решаются следующие задачи:

- Анализ информационного взаимодействия для выявления особенностей, влияющих на защищенность информации;

- Анализ злоумышленных воздействий на информационное взаимодействие.

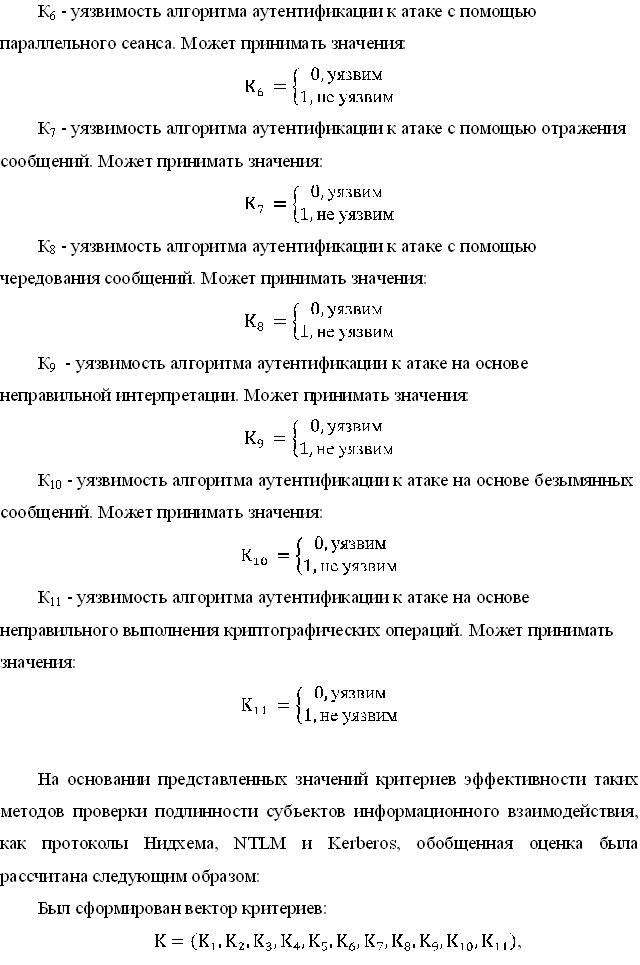

По результатам анализа информационного взаимодействия, а также злоумышленных воздействий на информационное взаимодействия введены критерии, использующиеся для выбора наилучшего метода проверки подлинности субъектов информационного взаимодействия, которые представлены в таблице 1.

| Название протокола | Нидхема | NTLM | Kerberos | |

| Уровень, на котором осуществляется аутентификация | Прикладной | Сетевой | Прикладной | |

| Сценарий аутентификации | Обмен сообщениями между процессом и главным компьютером | Обмен сообщениями между двумя главными компьютерами | Обмен сообщениями между процессом и главным компьютером | |

| Уязвимость алгоритма аутентификации к атаке | Винера | Не уязвим | Уязвим | Не уязвим |

| С повторной передачей сообщений | Не уязвим | Не уязвим | Не уязвим | |

| «Человек посередине» | Не уязвим | Не уязвим | Не уязвим | |

| С помощью параллельного сеанса | Уязвим | Не уязвим | Уязвим | |

| С помощью отражения сообщений | Уязвим | Уязвим | Не уязвим | |

| С помощью чередования сообщений | Не уязвим | Не уязвим | Не уязвим | |

| На основе неправильной интерпретации | Не уязвим | Не уязвим | Не уязвим | |

| На основе безымянных сообщений | Не уязвим | Не уязвим | Не уязвим | |

| На основе неправильного выполнения криптографических операций | Не уязвим | Уязвим | Уязвим | |

Таблица 1. Критерии выбора наилучшего метода аутентификации.

Качественным значениям выделенных критериев были поставлены в соответствие числовые значения:

Результаты расчета оценки эффективности методов проверки подлинности субъектов информационного взаимодействия представлены в таблице 2.

| Название протокола | Нидхема | NTLM | Kerberos | |

| Уровень, на котором осуществляется проверка подлинности взаимодействующих пользователей | 1 | 0,32 | 1 | |

| Сценарий аутентификации сущности | 1 | 0 | 1 | |

| Уязвимость алгоритма аутентификации к атаке | Винера | 0 | 1 | 1 |

| С повторной передачей сообщений | 1 | 1 | 1 | |

| «Человек посередине» | 1 | 1 | 1 | |

| С помощью параллельного сеанса | 1 | 0 | 0 | |

| С помощью отражения сообщений | 0 | 0 | 1 | |

| С помощью чередования сообщений | 1 | 1 | 1 | |

| На основе неправильной интерпретации | 1 | 1 | 1 | |

| На основе безымянных сообщений | 1 | 1 | 1 | |

| На основе неправильного выполнения криптографических операций | 0 | 1 | 0 | |

| Обобщенная оценка | 2 | 4,68 | 2 | |

Таблица 2. Обобщенная оценка эффективности работы основных протоколов проверки подлинности субъектов информационного взаимодействия.

На основании рассчитанных оценок эффективности можно сделать вывод о том, что наиболее устойчивыми к общеизвестным уязвимостям являются протоколы Нидхема и Kerberos (чем меньше значение обобщенной оценки, рассчитанной с помощью Хеммингова расстояния, тем выше эффективность рассматриваемого алгоритма). Но в связи с тем, что протокол Нидхема с течением времени утрачивает свою актуальность, протокол Kerberos является наиболее эффективным, а поэтому и широкоиспользуемым, протоколом проверки подлинности субъектов информационного взаимодействия.

Список литературы:

- Венбо М. Современная криптография: теория и практика. М.: Вильямс, 2005. – 768 с.

- Гладких А. А., Дементьев А. Е.Базовые принципы информационной безопасности вычислительных сетей. — Ульяновск: УлГТУ, 2009. — 156 с.

- Ричард Э. СмитАутентификация: от паролей до открытых ключей. М.: Вильямс, 2002. — 432 с.

- Никишова А. В., Васенёва В. А., Кожевникова И. С., Николаенко В. Г. Анализ алгоритмов проверки подлинности. // В кн.: Отечественная наука в эпоху изменений: постулаты прошлого и теории нового времени, г.Екатеринбург.[schema type=»book» name=»СРАВНИТЕЛЬНЫЙ АНАЛИЗ АЛГОРИТМОВ ПРОВЕРКИ ПОДЛИННОСТИ» author=»Васенёва Валерия Андреевна, Николаенко Виктория Григорьевна, Зубарева Елена Валерьевна» publisher=»БАСАРАНОВИЧ ЕКАТЕРИНА» pubdate=»2017-03-12″ edition=»ЕВРАЗИЙСКИЙ СОЮЗ УЧЕНЫХ_30.05.2015_05(14)» ebook=»yes» ]